情報セキュリティマネジメント試験【令和元年秋午後】を過去問を徹底解説!

情報セキュリティマネジメント試験【令和元年秋午後】を情報処理安全確保支援士が真剣に解いてみたら・・

情報セキュリティマネジメント試験【令和元年秋午後問1】を情報処理安全確保支援士が真剣に解いてみたら・・

100点だったので、回答に至るまでの思考プロセスを中心に解説したいと思います(^^)

※少しでもよければ、いいね!チャンネル登録お願いします。。コンテンツ増やします。

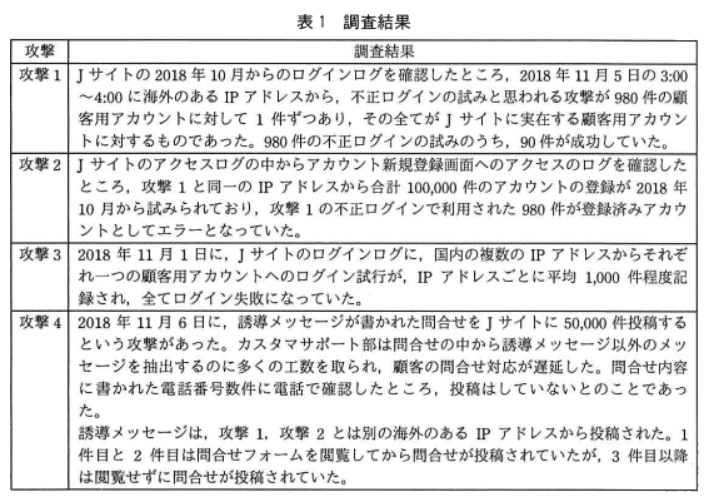

情報セキュリティマネジメント過去問題 令和元年秋期 午後問1

ECサイトの情報セキュリティの改善に関する次の記述を読んで,設問1~5に答えよ。

本文は読んでいること前提に設問部分から解説します。

尚、解き方としては本文を読みながら設問部分に当たったら、設問を解くのが効率的で記憶にも残りやすいです。

基本的には設問より前に応えに対するヒントがあります。

設問1

(1) 本文中のaに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

(1) 本文中のaに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

ア Jサイトの顧客の個人情報が保存されているデータベースの管理用アカウントの認証情報を利用して不正アクセスする

イ Jサイトの顧客の個人情報が保存されているデータベースの脆弱性を利用して不正アクセスする

ウ Jサイトのパスワード入力時のパスワード判定ロジックの脆弱性を利用する

エ 認証情報のリストに不正にアクセスし,改ざんする

オ 認証情報のリストを入手して利用するaの部分をかくにんします。

E部長:

攻撃1では,どのような方法が使われたと考えられますか。

Cさん:

攻撃1では,最近よく聞く,★aという方法が使われたと考えています。その方法を使った攻撃は,一般的にb場合に成功しやすいといわれています。

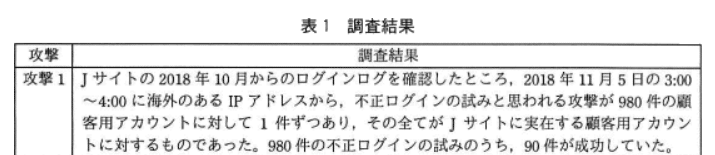

攻撃1に対しての話なので、攻撃1について書かれてある部分を確認していきましょう。

要点としては

・1アカウントに対して1件ずつ

・全て存在するアカウント

・980件のうち90件が成功

Aさんのアカウントに対して パスワードAを試す

Bさんのアカウントに対して パスワードBを試す

・・・ってのを実在するアカウントに対して1件1件試す攻撃手法。

パスワードに関しての攻撃は

ブルートフォース攻撃ってのがあります。

これは、1つのアカウントに対して複数のパスワードを色々試す方法なので

今回の攻撃1は違いますね。

あとは、パスワード辞書攻撃ってのがあります

passなどパスワードに使われそうなのを色々試すほうほうですが、これも1つのアカウントに対して複数試す方法なので、攻撃1では当てはまらないです。

980件のうち90件がビンゴ!ってかなりの高確率ですよね。

なので、アカウントに対してのパスワードを知っていたということになります。

皆さんは、ユーザー登録する際にサイトごとにパスワードって変更していますか?

多分管理が大変なので、結構多くの方が使いまわしているのでは?とおもっています。

その使いまわしを狙った攻撃がパスワードリスト攻撃と言って攻撃1に該当します。

パスワードリスト攻撃(リスト型攻撃/アカウントリスト攻撃)とは、悪意を持つ第三者が、何らかの手法によりあらかじめ入手してリスト化したID・パスワードを利用してWebサイトにアクセスを試み、結果として利用者のアカウントで不正にログインされてしまう攻撃です。

で、選択肢に戻って最も近いものを選びましょう。

ア Jサイトの顧客の個人情報が保存されているデータベースの管理用アカウントの認証情報を利用して不正アクセスする

→データベース管理用アカウントの話って関係ないですよね

イ Jサイトの顧客の個人情報が保存されているデータベースの脆弱性を利用して不正アクセスする

→これも脆弱性をついてた攻撃ではないので関係なし

ウ Jサイトのパスワード入力時のパスワード判定ロジックの脆弱性を利用する

→ユーザーが利用しているパスワードのことなので判定ロジックとは関係なし

エ 認証情報のリストに不正にアクセスし,改ざんする

→改ざんは本文の内容と合致しないので関係なし

オ 認証情報のリストを入手して利用する

→先ほど説明した通りの内容と合致するので、正解!

では、次の問題

設問1(2)

(2) 本文中のbに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

b に関する解答群

ア 攻撃対象のサイトにSQLインジェクションの脆弱性がある

イ 攻撃対象のサイトのWAFのシグネチャやIPSのシグネチャの定期的な更新がされていない

ウ 攻撃対象のサイトの顧客が複数のオンラインサービスで認証情報を使い回している

エ 攻撃対象のサイトの顧客用アカウントの認証情報に単純で短いパスワードを設定できる

オ 攻撃対象のサイトの問合せフォームの処理に脆弱性がある

カ 攻撃対象のサイトのログイン処理に送信元IPアドレスによるアクセス制限機能がない攻撃1では,最近よく聞く,aという方法が使われたと考えています。その方法を使った攻撃は,一般的に★b場合に成功しやすいといわれています。

このパスワードリスト攻撃はどのような場合に成功しやすいか・・

ってさっき話したように、Yahooと楽天のサイトで同じパスワードつかってYahooのパスワード流出したら、楽天もログインできてしまいますよね。

ということで選択しを確認しましょう。

ア 攻撃対象のサイトにSQLインジェクションの脆弱性がある

→SQLインジェクション全く関係ない~

イ 攻撃対象のサイトのWAFのシグネチャやIPSのシグネチャの定期的な更新がされていない

→WAF(ウェブアプリケーションのファイアーウォール)とは直接関係ない

ウ 攻撃対象のサイトの顧客が複数のオンラインサービスで認証情報を使い回している

→これしかないですよね。

エ 攻撃対象のサイトの顧客用アカウントの認証情報に単純で短いパスワードを設定できる

→ブルートフォース攻撃の話

オ 攻撃対象のサイトの問合せフォームの処理に脆弱性がある

→パスワードの話なんだけど・・

カ 攻撃対象のサイトのログイン処理に送信元IPアドレスによるアクセス制限機能がない

→この時点では攻撃サイトのIPアドレスは分かっていないし、パスワードリスト攻撃の内容ではないし、ウが妥当すぎるので対象外

設問1(3)

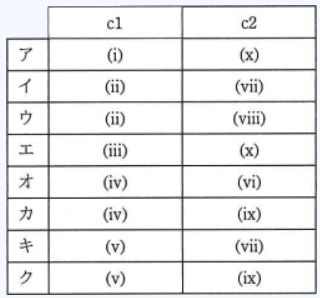

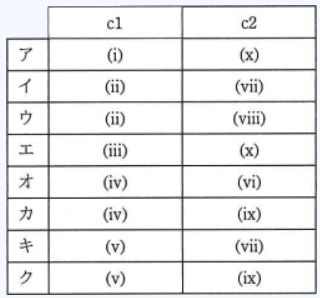

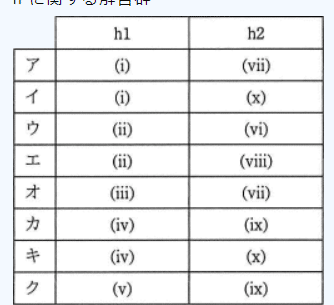

(3) 本文中のc1,c2に入れる技術と課題を,次の(ⅰ)~(ⅹ)の中から一つずつ挙げた組合せはどれか。cに関する解答群のうち,最も適切なものを選べ。

[技術]

i Jサイトの顧客用アカウントの認証情報の複製を保存して利用するディレクトリシステム

ii 指紋,虹彩,静脈などを利用した生体認証

iii ディジタル証明書を利用したクライアント認証

iv ボットからの入力と人からの入力を判別するCAPTCHA

v ログインごとにメールで通知される認証用キーによる利用者認証

[課題]

vi 顧客が意図せず利用者IDを複数回間違った場合にJサイトにログインできなくなる

vii 顧客がメールアドレスを変更した際にJサイトにログインできなくなる

viii 顧客の端末が変わった際に端末の設定に関する問合せがカスタマサポート部に入る

ix ボットの使い方についてカスタマサポート部に問合せが入る

x 連続ログイン失敗回数が上限を超えてアカウントがロックされ,Jサイトにログインできなくなる

では対応する本文の箇所を見ていきましょう。

E部長:

攻撃1を防ぐにはどのような対策が考えられますか。

Cさん:

攻撃1の対策には複数ありますが,利用者本人かどうかを確認するために,認証情報による利用者認証に加え,c1を導入する方法が一般的だと考えます。この方法は,攻撃1の被害を未然に防ぐことができるというメリットがあり,かつ,他の多数のECサイトでも利用されています。

E部長:

その対策には,c2という特有の課題があるのではないでしょうか。

Cさん:

可能性はありますが,多くの実績があるので問題はないでしょう。

引続き攻撃1についてですね。

C1は IDやパスワードによる認証に加えて+αが求められています。

C2は C1で答えたものに対する課題なのでC1がわかればC2もわかる感じになります。

ヒントは「他の多数のECサイトでも利用されています」ですね。

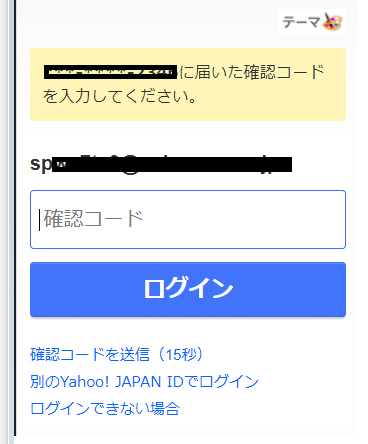

最近Yahooで買い物したことありますか?

決済直前に、登録しているメールアドレスや携帯のショートメールに確認コードが届いて、それを入力させる仕組みが主流です。

メールを盗聴されない限り攻撃者は確認コードまでは分からないので、ID,PASSのみでなく更に確認コードという2重に認証している感じになります。

本文内に以下の文言があるので、既に入手している情報から対応可能なのはメールアドレスですね。

「この個人情報には,顧客の氏名,配送先住所,連絡先電話番号,認証情報,メールアドレスが含まれており,それらは,Jサイト内のデータベースに保存されている。」

では選択肢を見ていきましょう

i Jサイトの顧客用アカウントの認証情報の複製を保存して利用するディレクトリシステム

→サーバが落ちた場合はいいかもしれませんが、今回のリスト攻撃とは関係なし。

ii 指紋,虹彩,静脈などを利用した生体認証

→強固な方式ですが、そもそも生体認証機器を持っている顧客って限られているし、顧客への依頼も大変。

iii ディジタル証明書を利用したクライアント認証

→これも顧客に証明書作成を依頼するのは現実的ではないし、クライアント証明書をどう発行するかだれが証明するかという問題多数

iv ボットからの入力と人からの入力を判別するCAPTCHA

→パスワードが分かっている攻撃なのでボットじゃなくても手動でできる範囲

v ログインごとにメールで通知される認証用キーによる利用者認証

→最近多く導入されている方式なので正解はこれしかない

で次も上記が分かれば正解は導けます。

vi 顧客が意図せず利用者IDを複数回間違った場合にJサイトにログインできなくなる

→メールで認証コードを送った場合の課題とは関係ない

vii 顧客がメールアドレスを変更した際にJサイトにログインできなくなる

→メールで認証コードを送った場合届かないので これが正解

viii 顧客の端末が変わった際に端末の設定に関する問合せがカスタマサポート部に入る

→メールで認証コードを送った場合なので端末変わっても関係ない

ix ボットの使い方についてカスタマサポート部に問合せが入る

→ボット使う人って?そもそも意味が分からない

x 連続ログイン失敗回数が上限を超えてアカウントがロックされ,Jサイトにログインできなくなる

→メールで認証コードを送った場合の課題とは関係ない

ということで v と vii で キ が正解

設問1(4)

(4) 本文中の下線①について,どのような対策が考えられるか。解答群のうち,最も適切なものを選べ。

ア 各サイトで異なるパスワードを利用する。

イ 公衆無線LANからはJサイトを利用しない。

ウ 顧客のPCのOSに脆弱性修正プログラムを適用し,OSにログインするためのパスワードを定期的に更新する。

エ 顧客の自宅や職場の無線LANアクセスポイントのパスワードを推測されにくいものにする。

オ 顧客の端末にマルウェア対策ソフトを導入し,マルウェア定義ファイルの自動更新を有効にする。

カ 顧客の端末の内蔵ストレージを暗号化する。

キ 送信するメールの添付ファイルにパスワードを付ける。

ク 定期的に教育を受け,標的型メール攻撃に注意する。選択肢多いけど難易度がめちゃめちゃ低いからかな

下線①は

Cさんは,攻撃1が成功したのは,顧客側にも問題があるので,その問題も解決する必要があると考え,顧客に①自衛のための対策を促すことを考えた。

攻撃1の対策は・・

さっき説明したように、サイトごとに異なるパスワードにすること

なので

ア 各サイトで異なるパスワードを利用する。 が正解

設問2

本文中のdに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

ア 顧客用アカウントのパスワードのリストの作成

イ 実際の利用者が使っているパスワードの複雑性の確認

ウ 従業員の認証情報のリストの登録

エ 特定の利用者IDが存在するかどうかの確認

オ 入力フォームに特定の脆弱性があるかどうかの確認

カ 認証方式の確認ということでdの部分についてみていきましょう。

E部長:

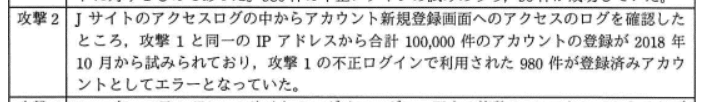

攻撃2では何が行われたのでしょうか。

Cさん:

アカウント新規登録画面へのアクセスのログを確認した範囲では,Jサイトに対してdが行われたと考えています。同様の事例が最近,他サイトでもあったという情報がありました。

攻撃2についてですね。なので攻撃2を見ていきましょう。

時系列では前後しますが、攻撃1での前準備で、存在するアカウントを知るための攻撃です。

本文に「新規にアカウントを登録する際に,既に使われている利用者IDを指定すると,使用されている旨を画面に表示」とありますが、この機能が悪用されたのですね。

yahooやgoogleのアカウントう登録もありきたりなアカウント名にすると既に使われていますと はじかれますよね。

で選択肢を見ていきましょう

ア 顧客用アカウントのパスワードのリストの作成

→アカウントの存在チェックしているのでパスワードに関係なし

イ 実際の利用者が使っているパスワードの複雑性の確認

→アカウントの存在チェックしているのでパスワードに関係なし

ウ 従業員の認証情報のリストの登録

→アカウントの存在チェックしているのでパスワードに関係なし

エ 特定の利用者IDが存在するかどうかの確認

→存在チェックなので正解

オ 入力フォームに特定の脆弱性があるかどうかの確認

→入力フォームの話はここで出てきていない

カ 認証方式の確認

→アカウントの存在チェックしているので認証に関係なし

設問3(1)

(1) 本文中のeに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

ア 2要素認証が実装されている

イ ECサイトで要求しているパスワードの強度が低い

ウ ECサイトで利用していないポートが開いている

エ FWのルールの末尾に全て拒否のルールが設定されている

オ OSの脆弱性修正プログラムが適用されていない

カ 問合せフォーム処理時のアクセスが攻撃かどうかの判別に不備がある

キ ファイルへのアクセス制御に不備がある

ク 複数のサイトで認証情報を使い回している顧客がいるではeの箇所を確認していきましょう。

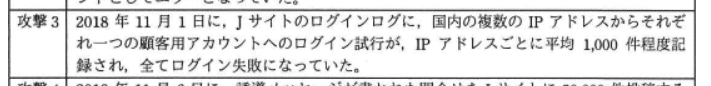

〔攻撃3への対応〕

Cさんは,今回,攻撃3は防ぐことができたものの,e場合には成功しやすいと考え,連続ログイン失敗回数の上限を超えたアカウントをロックする(以下,アカウントロックという)という対策をE部長に提案した。

攻撃3に対する対応ですね。

1アカウントに対して約1000回 パスワードが色んなパターンが試されたということで、先ほどのブルートフォース攻撃が当てはまるパターンです。

一般的にパスワードが簡単なものであるほど破られやすいです。

それを前提に選択肢を見ていきましょう

ア 2要素認証が実装されている

→破られやすいパターンをきかれているので、2要素は+αの認証をとりこむことなのでそもそも違う

イ ECサイトで要求しているパスワードの強度が低い

→簡単なパスワードほど破られやすいので、正解

ウ ECサイトで利用していないポートが開いている

→パスワードとポートは関係ない

エ FWのルールの末尾に全て拒否のルールが設定されている

→FWとは全く関係ない

オ OSの脆弱性修正プログラムが適用されていない

→本文と関係ない(パスワードの話)

カ 問合せフォーム処理時のアクセスが攻撃かどうかの判別に不備がある

→問い合わせフォームの話はしていない。

キ ファイルへのアクセス制御に不備がある

→パスワードの話と関係ない

ク 複数のサイトで認証情報を使い回している顧客がいる

→攻撃1(パスワードリスト)の話に戻っている

設問3(2)

(2) 本文中のfに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

ア 攻撃者の入力したパスワードが誤っていることを攻撃者に知られてしまう

イ 顧客が何回もパスワードを間違えてJサイトにログインできなくなる

ウ 顧客が利用者IDを変更した際にJサイトにログインできなくなる

エ 導入の際,顧客自身での生体情報の登録が必要になる

オ ボットと顧客を判別できなくなるでは、fの部分についてみていきましょう。

Cさん:

アカウントロックは広く使われている技術です。

M部長:

Jサイトの顧客は幅広い年齢層にわたるので,f状況が多数発生し,顧客がカスタマサポート部に電話をして対応を依頼するでしょう。問合せが大幅に増えるのは困ります。

Cさん:

②問合せがなるべく増えないよう,適切に対応します。

一定回数間違ったら、ロックがかかる方法ですね!

で、ここで聞かれているのは「幅広い年齢層にわたるので」 何が発生するかということ、 カスタマーサポート部が対応に追われるということで

ロックがかかる人が多発する ことが予想されます。

おじいちゃんおばあちゃんなど パスワード忘れやすいですよね・・

ア 攻撃者の入力したパスワードが誤っていることを攻撃者に知られてしまう

→別に知られても大丈夫 間違っているから!

イ 顧客が何回もパスワードを間違えてJサイトにログインできなくなる

→忘れやすい人にありがちなので これが正解!

ウ 顧客が利用者IDを変更した際にJサイトにログインできなくなる

→利用者IDの話ではなくパスワードの話

エ 導入の際,顧客自身での生体情報の登録が必要になる

→生体認証の話は出てきていない

オ ボットと顧客を判別できなくなる

→ロックがかかることでの手間のはなしなので直接関係ない

設問3(3)

(3) 本文中の下線②について,どのような対応が必要か。解答群のうち,最も適切なものを選べ。

ア アカウントロックされた顧客からの問合せへの対応マニュアルを作成する。

イ 顧客の連続ログイン失敗回数をログインログから算出し,その値に基づいて,連続ログイン失敗回数の上限を全顧客で一つ決定する。

ウ 今回の不正ログイン試行の回数をログインログから抽出して,連続ログイン失敗回数の上限を決定する。

エ 生体認証導入前に,Webページにカスタマサポート部の問合せ先を掲載しておく。

オ パスワードを連続5回間違えたらアカウントロックする。

カ ボットからのアクセスを検知したらアカウントロックする。本文は

②問合せがなるべく増えないよう,適切に対応します。

ということで、アカウントロックに対する問い合わせが少なくなる方法

→ロックに至るまでの適切な回数 攻撃者は1000回 さすがに普通の人はそこまでやらない

本来の利用者が間違える回数を把握するのが良い。ということで

ア アカウントロックされた顧客からの問合せへの対応マニュアルを作成する。

→問い合わせを減らすための対策なので不正解

イ 顧客の連続ログイン失敗回数をログインログから算出し,その値に基づいて,連続ログイン失敗回数の上限を全顧客で一つ決定する。

→妥当!!

ウ 今回の不正ログイン試行の回数をログインログから抽出して,連続ログイン失敗回数の上限を決定する。

→今回の話は、正規ユーザなのにロックがかかることなので、イの方が妥当

エ 生体認証導入前に,Webページにカスタマサポート部の問合せ先を掲載しておく。

→生体認証の話はしていません

オ パスワードを連続5回間違えたらアカウントロックする。

→5回の妥当性が分からない・・

カ ボットからのアクセスを検知したらアカウントロックする。

→ボットからのアクセスってどうやったら分かるかが微妙だし今回の話は、正規ユーザなのにロックがかかることなので、イの方が妥当

設問4(1)

(1) 本文中のgに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

ア 問合せフォームに入力できる文字数の制限はあるが,文字種の制限がない

イ 問合せフオームへのアクセスを顧客用アカウントをもっている者だけに許可している

ウ 問合せを投稿する際に投稿者を認証する機能がある

エ 問合せを投稿する際にボットかどうかを判別する仕組みがないでは、gの部分についてみていきましょう。

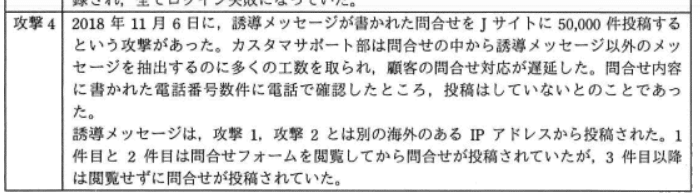

〔攻撃4への対応〕

Cさんは,攻撃4は,問合せフォームに自動で大量の投稿を試みる攻撃であり,大量の投稿が成功してしまった原因はgことであると考え,対策について,U部長及びM部長に相談した。次はU部長,M部長及びCさんの会話である。

攻撃4にたいして、成功した理由を聞かれているので攻撃4を確認します。

問い合わせサイトはだれでも投稿できますが、50000件も本来の問い合わせに関係ない問合せが投稿されたということですね。

その原因

ア 問合せフォームに入力できる文字数の制限はあるが,文字種の制限がない

→正規の文字種のみにしても不正な投稿は防げないかなっと・・

イ 問合せフオームへのアクセスを顧客用アカウントをもっている者だけに許可している

→ログインせずにだれでも投稿できる説明書きがあるため不正解

「顧客用アカウントをもっていない者でも問合せを投稿できるようにするために,問合せを投稿する際には利用者認証が不要」

ウ 問合せを投稿する際に投稿者を認証する機能がある

→「顧客用アカウントをもっていない者でも問合せを投稿できるようにするために,問合せを投稿する際には利用者認証が不要」に反する

エ 問合せを投稿する際にボットかどうかを判別する仕組みがない

→消去法でこれが正解

設問4(2)

(2) 本文中のh1,h2に入れる対策と課題を,次の(ⅰ)~(ⅹ)の中から一つずつ挙げた組合せはどれか。hに関する解答群のうち,最も適切なものを選べ。

[対策]

i 問合せの通信パケットをキャプチャし,解析する

ii 問合せは顧客用アカウントをもっている者だけに許可し,問合せ投稿時に認証情報を暗号化する

iii 問合せは顧客用アカウントをもっている者だけに許可し,問合せフォームへの入力後に認証情報をハッシュ化する

iv 問合せフォームへの入力後にCAPTCHAへの対応を求める

v 問合せフオームへの入力の許容上限時間を設定する

[課題]

vi パスワード誤りが続いてアカウントロックされる

vii パスワードを間違えて問合せが投稿できない

viii パスワードを間違えてメールが送信できない

ix ボットと認識されて問合せが投稿できない

x ボットと認識されてメールが送信できない部長:

問合せを投稿する際に,利用者認証をしてはどうでしょうか。

M部長:

問合せフォームは既存の顧客以外からも広く意見を集める重要な手段なので,誰でも投稿できるようにする必要があり,利用者認証をするのはよい方法とは言えません。

U部長:

それでは,利用者本人かどうかを確認する代わりに,h1のはどうでしょうか。

Cさん:

h1のは,利用者によってはh2という問題が起こる可能性があるので実装には十分注意する必要がありますね。

--

制約事項として、だれでも利用できるようにしたいので利用者認証の代わりにh1に当てはまる語句=ボット対策で h2はその問題点を答える形です。

[対策]

i 問合せの通信パケットをキャプチャし,解析する

→解析してどうするかが書かれていない。

ii 問合せは顧客用アカウントをもっている者だけに許可し,問合せ投稿時に認証情報を暗号化する

→そもそもアカウントを限定しない話の最中なのだが・・

iii 問合せは顧客用アカウントをもっている者だけに許可し,問合せフォームへの入力後に認証情報をハッシュ化する

→そもそもアカウントを限定しない話の最中なのだが・

iv 問合せフォームへの入力後にCAPTCHAへの対応を求める

→ボット対策としては有効!

v 問合せフオームへの入力の許容上限時間を設定する

→ボットの書き込みは一瞬・・正規のユーザーが困る

[課題]

vi パスワード誤りが続いてアカウントロックされる

→アカウントロックの話はしていない

vii パスワードを間違えて問合せが投稿できない

→今している話と関係ない

viii パスワードを間違えてメールが送信できない

→メール送信の話はしていない

ix ボットと認識されて問合せが投稿できない

→CAPTCHAに不慣れならありえる

x ボットと認識されてメールが送信できない

→メールの話は関係ない

ということで iv ④と ix⑨ で カが正解

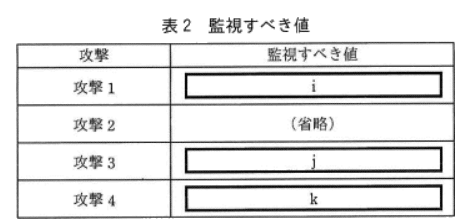

設問5

表2中のi~kに入れる字句はどれか。解答群のうち,最も適切なものをそれぞれ選べ。

ア WAFが検知した攻撃のうちJサイトの脆弱性を悪用した攻撃の数

イ カスタマサポート部に入った電話での問合せ数

ウ 同一IPアドレスからの問合せフォームへのアクセス数

エ 同一の顧客用アカウントについて一定数以上のIPアドレスから試行したログイン数

オ 同一の顧客用アカウントについて失敗したログイン数

カ 複数の顧客用アカウントについて同一のIPアドレスから試行したログイン数

各攻撃を察知するために監視すべき内容について問われています。

攻撃1は パスワードリスト攻撃

攻撃1の説明で海外の同一IPから980人分のアカウントとあるので

カ 複数の顧客用アカウントについて同一のIPアドレスから試行したログイン数

が妥当

攻撃3は1つの顧客に対して「異なる」IPから平均1000回の試行なので※IPを考慮に入れるのはNG

オ 同一の顧客用アカウントについて失敗したログイン数

攻撃3は同一IPからのボットの大量投稿なので

ウ 同一IPアドレスからの問合せフォームへのアクセス数

事前知識はあまりなくても、文脈や常識、消去法で8割は狙えると思います。

以上で解説を終了します。